Smart Building, Domotica e Cyber Security: la vulnerabilità dell’IoT

I sistemi di domotica e smart building aprono le porte “virtuali” delle nostre case e delle nostre aziende a forti vulnerabilità di sicurezza logica, che possono causare danni anche ben più gravi di una incursione fisica. Vediamo insieme ad un esperto di cyber security come fare a difenderci.

L’Internet of Things e la loro sicurezza

L’Internet of Things (Internet delle cose) indica un network di oggetti identificati univocamente e connessi tra loro in grado di comunicare tramite lo scambio di dati. Parliamo quindi di tantissimi dispositivi che incrociamo quotidianamente, dai wearable (come smart-watch e fitness tracker) alle stampanti, agli impianti di videosorveglianza o di climatizzazione e più in generale a tutti i componenti smart e domotici. In quanto oggetti connessi ad una rete, possono essere raggiungibili da remoto e attaccabili, generando quindi una vulnerabilità.

Approfondiamo il tema della cyber security insieme all’Ing. Massimo Carnevali, che ha svolto il ruolo di ICT Manager e di Innovation Manager per oltre 35 anni, prima in azienda e poi come consulente, e che attualmente svolge docenze a contratto all'Università di Ferrara ("Sicurezza dei sistemi informatici") e all'Università di Bologna ("Strumenti multimediali per l'interazione nei servizi digitali").

Se analizziamo il numero degli attacchi informatici ai dispositivi IoT, vediamo una crescita a due cifre di semestre in semestre. Ricerche effettuate Kapserky hanno sottolineato che nel primo semestre 2021 gli attacchi indirizzati a dispositivi IoT, compresi attacchi a lavatrici o frigoriferi impropriamente chiamati “intelligenti”, sono aumentati del 93% rispetto al secondo semestre 2020.

Cyber security: intervista a Massimo Carnevali esperto di ICT

Come l’aumento della diffusione della tecnologia interconnessa per la domotica e lo smart building è correlato con l’aumento di rischi informatici?

Per comprendere questo aumento di attacchi informatici nel mondo dell’IoT dobbiamo analizzare quattro fattori sinergici:

- Il primo è espresso dall’aumento esponenziale dei dispositivi connessi alla rete e tele-gestibili, cioè controllabili da remoto.

- Il secondo è legato al fatto che il mercato della componentistica per la domotica è a bassa marginalità e alto volume: dove c’è bassa marginalità, gli investimenti in termini di sicurezza sono sicuramente bassi, poiché mancano banalmente i margini per farli.

- Il terzo è riferito alla rapidità di mercato: in questo mercato il time to market è fondamentale, perché chi arriva per primo vince spiazzando gli altri.

- Il quarto è legato alla scarsa cultura in cyber security dell’utente finale, che cerca lo sconto ancor prima della sicurezza.

Time to market, marginalità basse e percezione dell’utente causano la crescita di questo grafico.

Va inoltre aggiunto che la sicurezza informatica lavora nel dominio delle perdite, non in quello dei guadagni: tu spendi per non perdere. Se il termostato costa 1 € in più perché offre una funzionalità in più, allora è molto chiaro per l’utente. La stessa percezione non avviene quando il maggior costo è finalizzato ad una maggior sicurezza.

Potresti farci un esempio concreto di vulnerabilità diffusa?

Parliamo ad esempio di telecamere a basso costo e ad alta vulnerabilità (in gergo diciamo “bucate”): i baby monitor e le telecamere da abitazione residenziale connesse alla rete tramite il wi-fi di casa. Un utente malintenzionato potrebbe connettersi a un dispositivo del genere a piacimento, registrare audio e video della vita privata di altre persone - magari dalla parte opposta del globo - e utilizzare una API (Application Programming Interfaces) remota per eseguire operazioni qualunque, come attivare un aggiornamento del firmware, modificare l'angolo di panoramica di una telecamera o riavviare il dispositivo. E l'utente non si accorgerebbe di nulla.

Ad esempio è famoso il caso USA “Santa Hacker” in cui un hacker parlava con una bimba nella sua camera da letto spacciandosi per Babbo Natale.

Comprendo che per l’utente finale sia molto difficile accorgersi dell’intrusione di qualcuno. Come può fare invece un tecnico non esperto in security a capire se l’impianto installato abbia o meno un’alta vulnerabilità?

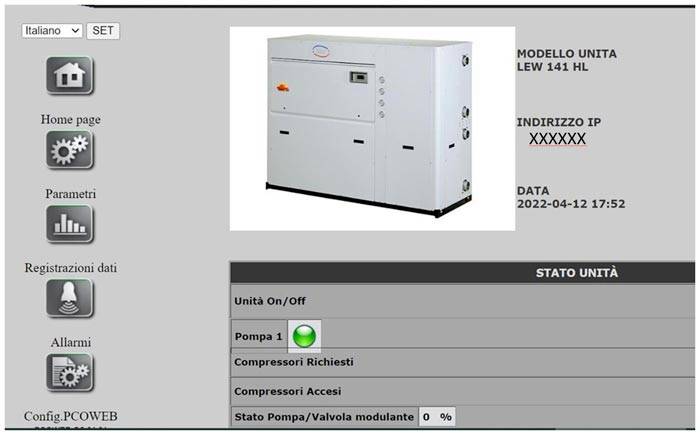

Per controllare se l’impianto attuale abbia o meno delle vulnerabilità (rispetto ad una visualizzazione ed accesso tramite internet) si può fare una prima analisi tramite siti internet totalmente gratuiti, come insecam.org che ci permette di vedere tutti i dispositivi online fruibili da remoto senza password o accessi di sorta.

Se si tratta di situazioni delicate, ovviamente ha sempre senso rivolgersi ad esperti del settore e creare una partnership con chi riesce ad effettuare analisi maggiormente approfondite.

Un altro sito molto utile è il “Search Engine for the Internet of Everything” che ci permette di individuare facilmente tantissime informazioni che vanno dal semplice indirizzo IP dei device erroneamente online, ai certificati SSL o al numero seriale del device.

Quando vediamo qualche impianto su questi siti, significa che la nostra sicurezza e privacy è violata molto spesso da noi stessi, ancor prima che da un attacco, poiché abbiamo scelto una modalità di connessione non sicura.

Come trovo un esperto di settore? Quali sono le caratteristiche che mi portano alla sua scelta?

In ambienti critici (ad esempio grandi complessi residenziali, ospedali e data center) per il controllo mi affido sempre al responsabile ICT della struttura (quando presente), nonché ad aziende specializzate e certificate secondo gli standard ISA relativo alla sicurezza dell'IOT, in particolare:

- ISA/IEC 62443: lo standard che specifica le capacità di sicurezza per i componenti del sistema di controllo.

La serie di standard ISA/IEC 62443, sviluppata dal comitato ISA99 e adottata dalla Commissione Elettrotecnica Internazionale (IEC), che fornisce un quadro flessibile per affrontare e mitigare le vulnerabilità di sicurezza attuali e future nei sistemi di controllo e automazione industriale (IACS). Il comitato si avvale del contributo e delle conoscenze degli esperti di sicurezza IACS di tutto il mondo per sviluppare standard di consenso applicabili a tutti i settori industriali e alle infrastrutture critiche.

E in caso di impianto ex novo? Qual è il giusto approccio da seguire?

A livello sia aziendale che domestico, se compro dispositivi dei top player di mercato sono più sicuro della loro affidabilità in quanto oggetti intelligenti e progettati per massimizzare la sicurezza. La vulnerabilità viene creata quasi sempre dalla rete e dalle password usate dagli utenti.

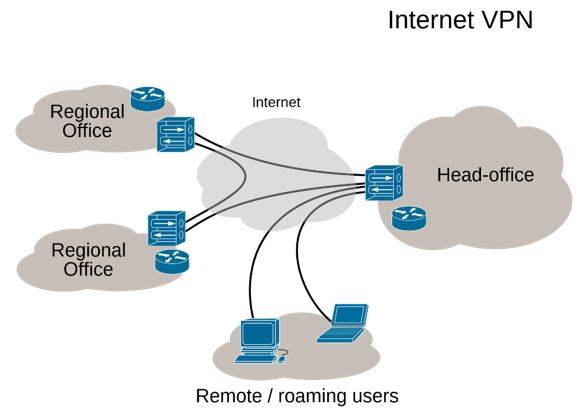

La cosa più importante è quindi installarle i device IoT su reti chiuse e dedicate, cioè non accessibili né visibili da internet. Se invece questa visibilità fosse necessaria (ad esempio per permettere servizi di telegestione impiantistica) bisogna usare strumenti che consentano l’accesso protetto alla rete. Generalmente si opta per VPN (Virtual Private Network), cioè reti virtuali protette che si comportano come tunnel di comunicazione che consentono di attraversare internet mettendo in collegamento l’impianto e chi ha necessità dell’ingresso da remoto (ad es manutentore/gestore). La VPN dà quindi maggiori garanzie di sicurezza rispetto ad una rete aperta.

Per quanto concerne le password, consiglio di scegliere sempre password random, non tenerle mai scritte in backup su file del pc né di veicolarle via mail. Consiglio di utilizzare software chiamati “password manager”, che permettono di tenere tutte le password in un unico punto come se fosse una cassaforte digitale delle password.

Facendo un focus sulle installazioni domestiche, legate ad abitazioni private e condomini, valgono le stesse precauzioni sopra riportate, che però dobbiamo ridimensionate rispetto al mondo aziendale. Serve avere una password forte sulla propria rete internet di casa ed evitare l’acquisto di device a basso costo e di brand poco conosciuti, che non danno garanzie di sicurezza. Il tecnico deve sensibilizzare il cliente sui rischi che si corrono. Sicuramente mostrare al cliente la schermata del software sopra riportata è un buon modo per far comprendere cosa significhi una vulnerabilità e cosa “si vede” da remoto.

Alle volte mi pongono questa domanda: Alexa e gli altri dispositivi simili (assistenti vocali) mi ascoltano, è pericoloso averli in casa?

Una cosa interessante e al contempo pericolosa di Alexa sono le “skill”, cioè tutte quelle funzionalità di Alexa create da terze parti (e quindi non nativamente integrate nel software) che permettono una customizzazione, ad esempio, del linguaggio e dell’accento. Bisogna scaricarle solo ed esclusivamente dai siti ufficiali.

Alcuni miei studenti sono andati a casa di un altro, che ha un dispositivo Alexa, e gli hanno fatto un bello scherzo. Il padrone di casa gestiva molti device e molte abitudini tramite l’assistente vocale. Una di queste era la routine di sveglia mattutina, composta non solo dalla funzione “sveglia”, con musica e notizie dal mondo, ma anche dalla automatizzazione della apertura delle persiane, accensione luci e preparazione del caffè. Il padrone di casa non aveva impostato un blocco sul riconoscimento vocale e così gli amici gli hanno fatto uno scherzo, impostando la routine di sveglia per le 4 del mattino successivo. Potete immaginarvi quanto il ragazzo fosse scocciato quando alle 4 AM la casa si è animata…

Gli assistenti vocali non sono quindi una vulnerabilità se e solo se abbiamo alcune accortezze, prima tra tutte l’acquisto su store autorizzati e l’impostazione del riconoscimento vocale.

Il pericolo quindi non è l’assistente vocale, ma la scarsa conoscenza di utilizzo del mezzo. Se la rete WiFi di casa ha come password “admin” allora la vulnerabilità sta nella password debole, non nel mezzo.

Direi quindi che un punto focale sta in un dialogo costante col cliente e con una forte capacità del tecnico per come comunicare al meglio tutto questo e renderlo il più possibile chiaro all’utilizzatore finale. Qualche consiglio su come fare?

Bisogna prima creare all’interno della propria organizzazione (es studio di ingegneria e architettura) una forte cultura della cyber security per poi essere in grado di trasferirla: se non hai la consapevolezza del rischio, è difficile trasferirla al tuo cliente, e quindi sarà difficile far percepire il valore di due differenti sistemi e il conseguente divario di prezzo. Finché l’end user non comprende il livello di rischio, sarà molto difficile uscire dalle logiche di prezzo che sempre più caratterizzano il marcato dell’IoT.

Digitalizzazione

News e approfondimenti che riguardano, in generale, l'adozione di processi e tecnologie digitali per la progettazione, la costruzione e la gestione dell'ambiente costruito.

Domotica

La domotica è una tecnologia che combina l'uso di dispositivi elettronici, software e servizi per automatizzare e controllare funzioni domestiche,...

Sicurezza

Gli approfondimenti e le news riguardanti il tema della sicurezza intesa sia come strutturale, antincendio, sul lavoro, ambientale, informatica, ecc.

Condividi su: Facebook LinkedIn Twitter WhatsApp