Cyber Attack di febbraio 2023: solo la punta dell'iceberg di una situazione nota da anni

Il recente caso di Ciber attack sembra proprio aver sfruttato vecchie vulnerabilità confidando sui problemi di aggiornare i sistemi. Alcune riflessioni del professor Agostino Bruzzone.

La punta dell’iceberg l’avevamo avvistata, ma la Complessità non ha consentito a tutti di cambiare rotta

A inizio febbraio abbiamo avuto visibilità mediatica di un vasto attacco cyber, in realtà è la punta di un iceberg di una situazione diffusa e costante, per altro in questo caso nota da due anni, che comporta serie minacce informatiche e non solo: minacce per le nostre aziende, il nostro Paese ed anche per noi stessi.

In effetti, secondo alcuni dei maggiori esperti del settore, il recente attacco del ransomware ESXIArgs, che si è rapidamente diffuso in diverse nazioni occidentali, offre l'occasione per apprezzare quale sia la complessità del nostro ambiente informativo.

Un allarme annunciato

I cyber-criminali hanno sfruttato una vulnerabilità che era stata scoperta e risolta quasi due anni fa.

Per giunta, l'attacco si è propagato nonostante gli allarmi diramati dalle autorità competenti nazionali (in Italia, l'Agenzia di Cybersicurezza Nazionale aveva allertato le potenziali vittime con bollettino del febbraio di due anni fa!).

Apparentemente, è quindi inspiegabile come sia possibile cadere di fronte ad un assalto così annunciato. Eppure, se si supera la fase di superficiale stupore, si comprende bene come la situazione sia ben più complessa di quanto appaia.

Per un'efficace strategia di contenimento del rischio, sarebbe prima di tutto necessario disporre di una metodologia che assicuri l'effettiva valorizzazione degli allarmi e la puntuale applicazione delle patch di aggiornamento più critiche.

Sarebbero però da considerarsi anche le possibili eccezioni ad un processo così rigoroso: alcuni sistemi non possono essere aggiornati o per vincoli funzionali (le nuove patch introducono variazioni di comportamento che affliggono l'operatività del sistema), o per vincoli di configurazione (la certificazione di sicurezza di un sistema può decadere se questo viene alterato, sia pure con una patch del fornitore).

Ecco come la strategia di contenimento del rischio debba intelligentemente plasmarsi per accogliere restrizioni e limitazioni che, in un mondo perfetto, non si sarebbero incontrate. Sarà così necessario "arricchire il fronte di difesa" per rinforzarsi là ove si riesca a raggiungere la stessa protezione che si è persa non potendo installare le patch correttive: si potrà considerare, ad esempio, l'ipotesi di disabilitare alcuni servizi non critici, potenziali vittime di chi sfrutti la vulnerabilità.

In alternativa, si potrà dare corso ad un'azione di contenimento, magari impiegando nuove politiche nei firewall che assistono i sistemi passibili di attacco. Il ventaglio di opzioni possibili, ciascuna con i propri costi, vantaggi e svantaggi, dovrà rappresentare la base su cui sviluppare la strategia di minimizzazione del rischio.

In questi ultimi anni l’attività cyber è cresciuta significativamente, noi stessi durante la pandemia abbiamo vissuto molteplici attacchi al sistema sanitario e alle istituzioni e, con la tensione crescente in Ucraina prima e la guerra ultimamente, sicuramente questo fatto ha continuato a crescere

Il recente l’attacco cyber di febbraio è andato all’onore delle cronache, ma come già detto sembra dovuto ad una azione criminale di individui e non legata ad azioni offensive belliche: ovviamente non sapremo, durante il corrente conflitto, quale sia la verità su azioni cyber coordinate, ma è indubbio che il cyber space sia uno dei campi di battaglia attivi già da anni e che nei conflitti in essere si agisca su questo livello insieme a tutti gli altri.

Insomma, noi dei cyber attacks vediamo spesso solo la punta dell’iceberg, ma con l’evoluzione delle nuove armi cyber e dei sistemi connessi e vulnerabili, oramai possiamo parlare di cyberwarfare (e.g. attacco Plc con focus in Iran, Stuxnet 2010, attacco ad Aramco con Shamoon 2012).

La "Guerra Ibrida"

Ben prima dell’invasione del 2022, su quel teatro, oltre che in giro per il mondo, vi furono molteplici attività cyber sia a livello criminale che di scontri geopolitici e sicuramente uno degli aspetti comuni rilevati oggi è l’affiancare le azioni nel mondo cyber a quelle sugli altri livelli: propaganda, diplomazia, economia, finanzia, energia, cibo e acqua, operazioni militari, così come tutte le altre azioni nella cosiddetta Guerra Ibrida.

Questo termine attribuito al Gen.Gerasimov, da poche settimane nominato comandante in capo delle Operazioni e teorico di questo approccio, ma in realtà la Guerra Ibrida la facevano già i Romani secoli or sono, ovviamente il mondo dei social che diffondono immediatamente e in modo mirato le notizie ai singoli cittadini di tutto il mondo, la moderna struttura della finanza, la complessità delle reti logistiche ed energetiche, ma soprattutto lo spazio cyber che lega il tutto, ne hanno moltiplicato le potenzialità.

Oggi, va tenuto conto che in un contesto geopolitico ed economico di forte speculazione, le azioni a livello cyber sono di norma aggressive e correlate ad azioni sugli altri piani per ottenere il massimo risultato che parte dal mero profitto fino ad arrivare a influire su opinione pubblica, creare o distruggere consenso e fiducia.

I cyber attacchi sono minacce concrete, ogni giorno

Oggi, quando sentiamo la parola Cyber, introdotta nell’accezione odierna da Von Neumann 80 anni fa e derivata dal timone delle triremi greche, pensiamo di norma ad un mondo oscuro di hackers che possono fare cose incredibili: far esplodere impianti, controllare sistemi e rubare informazioni; ma spesso vediamo la cosa come una minaccia oscura; insomma il suffisso cyber tende a diventare una parola di moda, come quantum o digital, che sebbene abbia un impatto incredibile sul presente e futuro, finisce per rimandarci a qualche film o serie tv e ci suggerisce una sensazione di timore simile a quello per gli squali: ancestrale, intangibile, ma alla fine considerata come lontana da noi e un poco fantascientifica.

La realtà è che circa 100'000 dati privati e sensibili sono stati resi pubblici da cyber attack, nei soli due minuti in cui avete letto questo pezzo sin qui e solamente negli Stati Uniti: parliamo di una minaccia concreta che colpisce ogni secondo, in genere per denaro e che comporta rischi non solo economico finanziari, ma anche funzionali, operativi ed anche alla sicurezza delle persone: passiamo dal cyber attack contro un acquedotto in Florida aumentando di 100 volte il disinfettante fino a rendere l’acqua velenosa (e.g. bloccato dai sistemi di controllo dell’acqua) al blocco di una pipeline di 8'800km che gestiva il 45% del combustibile della costa orientale USA con disagi a auto, aerei et cetera… e parliamo solo del 2021.

Gli hackers sono spesso giovani di talento che “giocano” a dimostrare le proprie capacità per poi diventare veri criminali professionisti, talvolta ingaggiati da singoli, altre volte da associazioni criminali, da aziende e persino da governi, ma in generale, risultano soggetti che cercano le sacche dove poter avere il miglior rapporto costo-efficacia, evitando di esporsi troppo quando non necessario; in pratica sono parassiti di questo mondo virtuale che cercano la loro nicchia, venendo spesso a contatto con il mondo sommerso dell’illegalità.

Il caso recente sembra proprio aver sfruttato vecchie vulnerabilità confidando sui problemi di aggiornare i sistemi.

D’altro canto, esistono strutture governative che applicano queste strategie creando capacità sia di offendere (Cyber Defense) che di difendersi (Cyber Security); sotto questo profilo forse la prima dimostrazione esplicita di questo fu l’attacco all’Estonia del 2007 che colpì bancomat, credit cards, tutte le istituzioni governative, banche, email parlamentari, etc.

Da allora la Nato ha compreso meglio l’entità di questa minaccia anche verso alle infrastrutture civili, ma ovviamente, come sempre avviene in guerra, la spada è più forte dello scudo e vi sono ancora molte vulnerabilità soprattutto guardando al contesto globale che affianca Intelligence, Cyberspace, Azioni Speculative, Media, Social Networks et cetera.

Per esempio un sistema super protetto a livello cyber, potrebbe essere violato corrompendo/ricattando un operatore o sfruttando il suo livore contro l’Ente che magari non l’ha promosso; d’altro canto le reti diffuse di energia rinnovabile, la comodità delle interconnessioni e condivisioni, dal diario di scuola alla prenotazione dei voli, dal controllo centralizzato del condizionamento o del traffico, offrono opportunità e risparmi oggi irrinunciabili che comportano rischi cyber.

Quello che è importante è che ciascuno di noi sia conscio dei rischi, che si premunisca dalle piccole cose (e.g. installare criticamente le nuove patch, evitare di fare click su email sospette, non diffondere i propri dati sensibili) e non si presti troppo ad essere manipolato quando il termine cyber è ostentato da persone con conoscenze superficiali.

In realtà vi è una grande richiesta di esperti nel settore e in generale in quello dell’Ingegneria, sia con esperti tecnici e informatici, ma anche con Ingegneri Strategici capaci di inquadrare i problemi e progettare le soluzioni a livello sistemico.

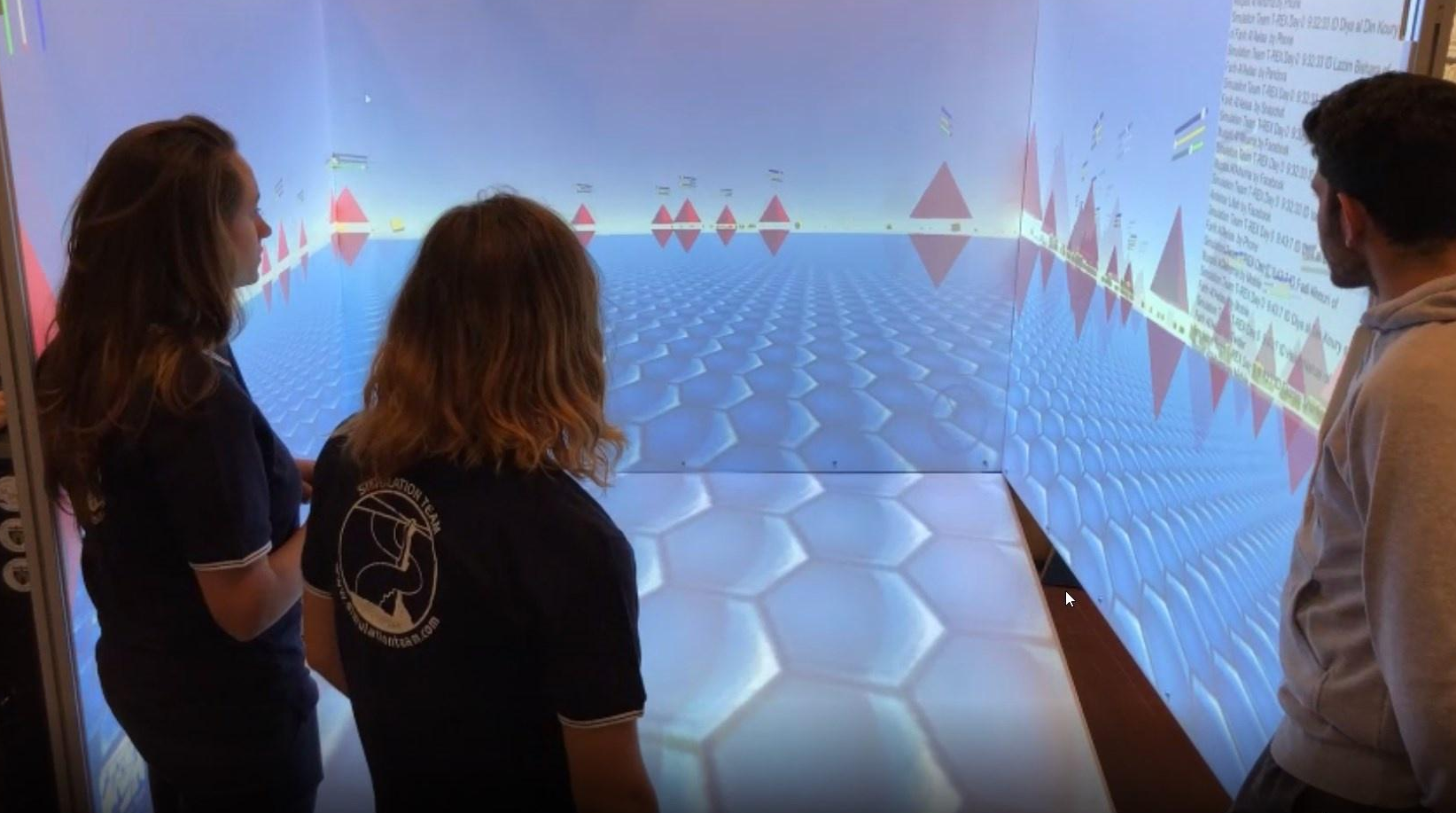

Modellizzando Sistemi Complessi ed i rischi alla Sicurezza; infatti questo settore sta divenendo molto popolare e non a caso la nuova Laurea STRATEGOS, Engineering Techinology for Strategy and Security, partita sull’esempio di una analoga iniziativa al MIT, in soli quattro anni fa è divenuta la prima Laurea Magistrale dell’Ateneo Genovese e molte altre Università in Europa e in Italia si stanno attivando su queste tematiche.

Digitalizzazione

News e approfondimenti che riguardano, in generale, l'adozione di processi e tecnologie digitali per la progettazione, la costruzione e la gestione dell'ambiente costruito.

Sicurezza

Gli approfondimenti e le news riguardanti il tema della sicurezza intesa sia come strutturale, antincendio, sul lavoro, ambientale, informatica, ecc.

Condividi su: Facebook LinkedIn Twitter WhatsApp